什么是全球?DNS?劫持威脅?包括 Tripwire、FireEye 和 Mandiant 在內的主要網絡安全公司的專家報告了全球范圍內發生的令人震驚的大規模?DNS 劫持攻擊浪潮。這些攻擊的目標是中東、歐洲、北非和北美的政府、電信和互聯網實體。研究人員尚未公開確定被攻擊的站點,但承認被入侵的域數量有幾十個。這些攻擊至少自 2017 年以來一直在發生,與之前被盜的憑據結合使用,將用戶引導至旨在竊取登錄憑據和其他敏感信息的虛假網站。

盡管沒有人認為這些襲擊是罪魁禍首,但許多專家認為這些襲擊來自伊朗。幾個攻擊者的IP 地址可以追溯到伊朗。雖然攻擊者有可能通過欺騙伊朗的 IP 來散發氣味,但攻擊的目標似乎也指向伊朗。目標包括幾個中東國家的政府網站,這些網站包含沒有任何財務價值但對伊朗政府非常有價值的數據。

這些 DNS 劫持攻擊是如何運作的?

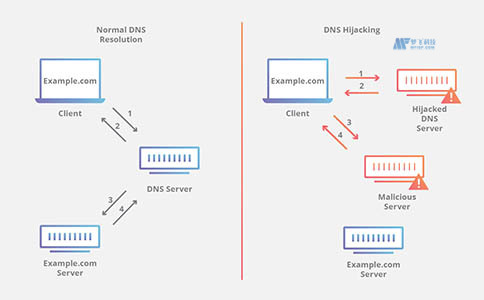

有幾種不同的攻擊策略正在執行,但攻擊流程如下:

- 攻擊者創建了一個虛擬站點,其外觀和感覺就像他們所針對的站點。

- 攻擊者使用有針對性的攻擊(例如魚叉式網絡釣魚)來獲取目標站點DNS*提供商管理面板的登錄憑據。

- 然后攻擊者進入 DNS 管理面板并更改他們所針對的站點的DNS 記錄(這稱為DNS 劫持),以便嘗試訪問該站點的用戶將被發送到虛擬站點。

- 攻擊者偽造TLS 加密證書,使用戶的瀏覽器相信虛擬站點是合法的。

- 毫無戒心的用戶轉到受感染站點的 URL 并被重定向到虛擬站點。

- 然后用戶嘗試登錄虛擬站點,攻擊者會獲取他們的登錄憑據。

*域名系統 (DNS) 就像 Internet 的電話簿。當用戶在瀏覽器中鍵入一個 URL(例如“google.com”)時,其在 DNS 服務器中的記錄會將用戶定向到 Google 的原始服務器。如果這些 DNS 記錄被篡改,用戶最終可能會到達他們意想不到的地方。

如何防止 DNS 劫持攻擊?

在這些類型的攻擊中,個人用戶無法保護自己免于丟失憑據。如果攻擊者在創建他們的虛擬站點時足夠徹底,即使是技術嫻熟的用戶也很難發現差異。

緩解這些攻擊的一種方法是讓 DNS 提供商加強他們的身份驗證,采取諸如要求因素身份驗證之類的措施,這將使攻擊者更難訪問 DNS 管理面板。瀏覽器還可以更新他們的安全規則,例如檢查TLS 證書的來源,以確保它們來自符合它們正在使用的域的來源。

美聯科技 Vic

美聯科技 Vic

美聯科技 Sunny

美聯科技 Sunny

美聯科技 Anny

美聯科技 Anny

美聯科技 Daisy

美聯科技 Daisy

美聯科技Zoe

美聯科技Zoe

夢飛科技 Lily

夢飛科技 Lily

美聯科技 Fre

美聯科技 Fre

美聯科技 Fen

美聯科技 Fen